Un tutoriel apprend à la police comment pirater un iPhone

Une fuite partagée par Vice nous montre les techniques des autorités pour infiltrer nos mobiles…

Ce n’est plus un secret pour personne : il est désormais facile pour qui en a les moyens de s’offrir une machine à quelques milliers d’euros capable d’accéder au contenu de n’importe quel iPhone. Pour ce faire, deux solutions : passer par le darknet, ou profiter du passe-droit accordé aux institutionnels faisant appel à ce genre d’appareil -officiellement- sous couvert de sécurité nationale.

La réalité, elle, est plus floue, si bien qu’il est difficile de connaître la véritable liste des clients de Cellebrite ou de Grayshift, deux sociétés concevant ces machines. D’autant plus quand un manuel précis pour les utiliser arrive entre les mains de Vice, dont l’audience particulièrement grand public dépasse les frontières des consommateurs Apple. Ces dernières années, sous le giron de Tim Cook, cette dernière met pourtant un point d’honneur à vanter les promesses de confidentialité de ses produits.

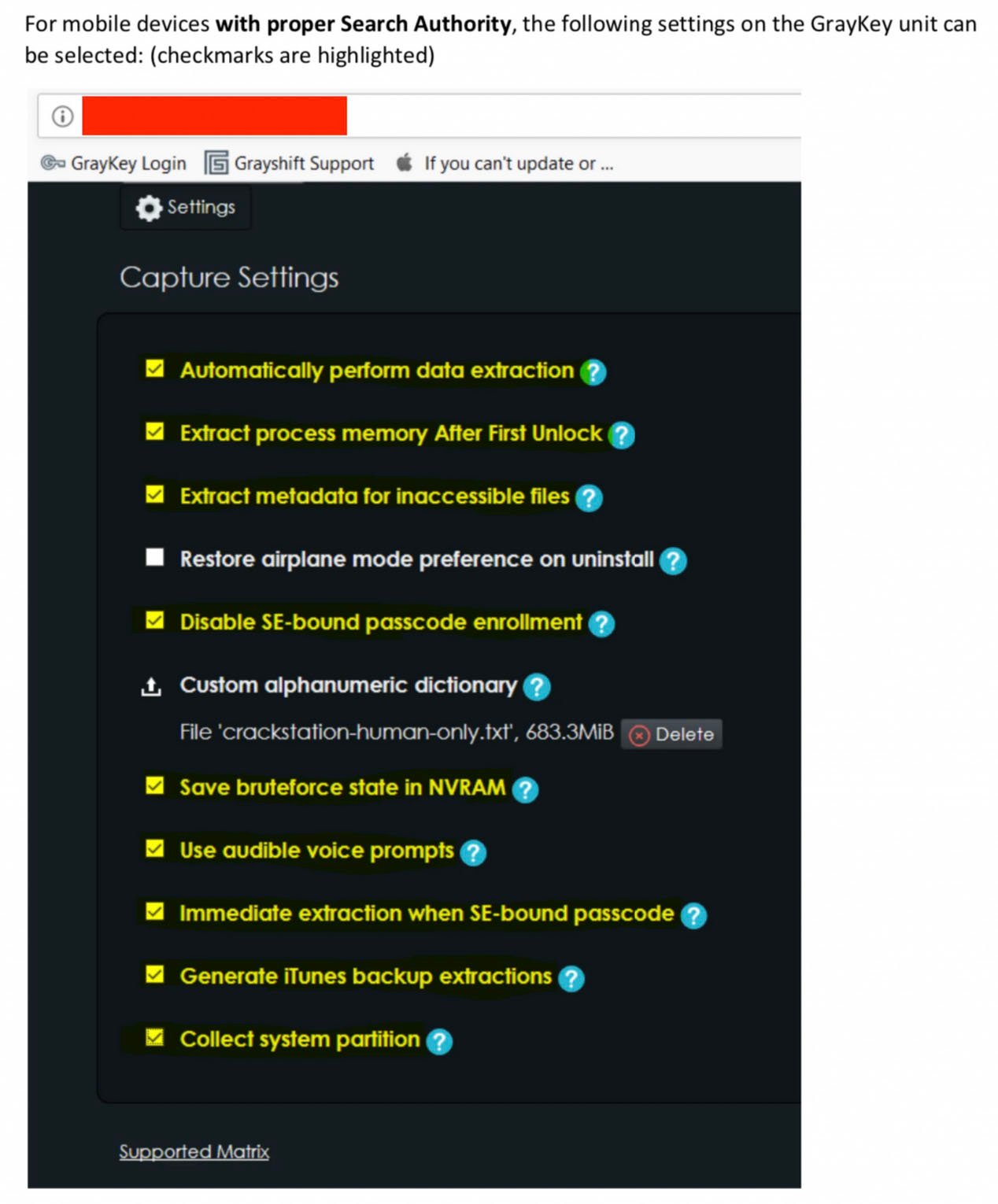

© Vice / Motherboard

Une technique bien connue des experts

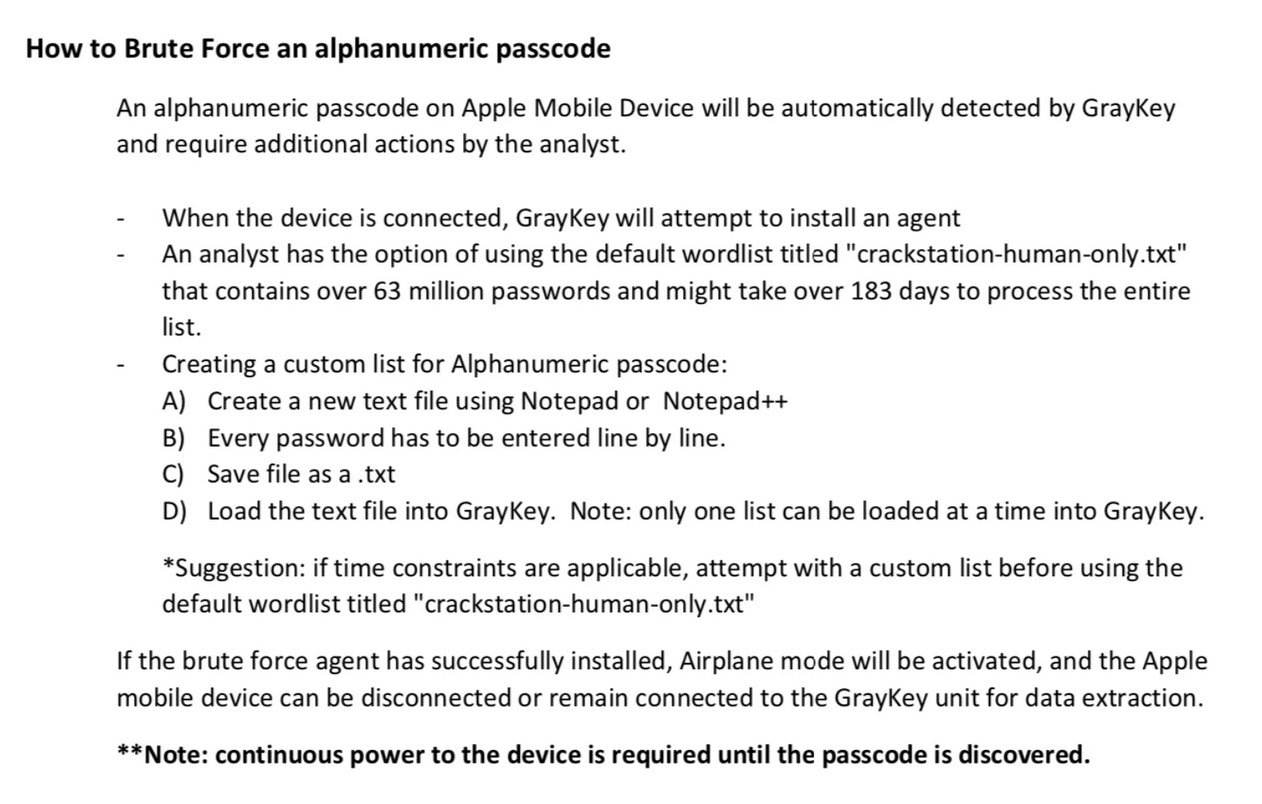

La méthode privilégiée par GrayKey (il s’agit du nom du périphérique) pour attaquer un iPhone n’est en réalité rien d’autre que le brute force. Stratégie bien connue des acteurs du secteur, puisqu’on la retrouve également au cœur de l’affaire de San Bernardino. À l’époque, c’est alors le FBI qui avait misé sur une autre entreprise elle aussi spécialisée dans le hack.

Évidemment, tout ceci n’est guère commode pour Apple qui essuie par conséquent moult critiques relatives à la protection censée être offerte par ses smartphones. La firme joue d’ailleurs au chat et à la souris avec ces intrus, qui sont aussi à l’origine de découvertes de failles majeures ensuite comblées par Cupertino.

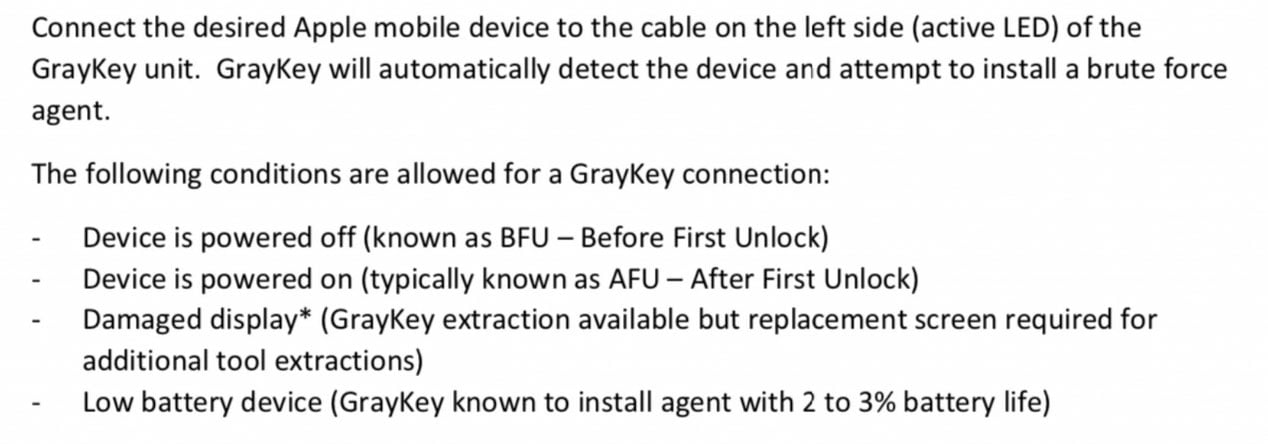

© Vice / Motherboard

Quasiment aucune barrière

Comme le montrent les captures d’écran obtenues par Motherboard, GrayKey est capable de déverrouiller un iPhone presque sans condition. En effet, le logiciel sait même accéder au contenu d’iOS alors que l’appareil est éteint ou qu’il ne lui reste qu’un faible pourcentage d’autonomie. Pour aller plus rapidement, une fonctionnalité appelée HideUI permet qui plus est d’identifier le mot de passe de l’utilisateur (à l’instar d’un keylogger) en enregistrant ses frappes au clavier.

Même avec la meilleure volonté du monde, ce n’est donc pas demain qu’il existera un système d’exploitation inviolable. Mais les bug bounties sont aussi là pour faire avancer les technologies existantes, si bien qu’Apple aussi compte sur ces récompenses pour renverser la balance.

© Vice / Motherboard

alista

18 août 2023 à 16 h 55 min

J’avais le sentiment que mon mari me trompait, vladimirhacks sur instagram m’a aidé à espionner son téléphone et j’ai pu voir tout ce qu’il me cachait. Il peut vous aider si vous avez besoin de ce genre d’aide.

Sara Amelia

4 juillet 2024 à 15 h 29 min

Tout cela grâce à Vladimir, j’ai pu espionner l’iPhone de mon mari avec l’aide de Vladimirhacks sur Instagram depuis la France, pour voir comment il m’a trompé et m’a menti.