Cette nouvelle méthode de cyberattaque cible les appareils sous macOS Sequoia

Une nouvelle attaque a été révélée, elle touche les macs fonctionnant sous macOS Sequoia.

Apple a présenté en juin dernier une nouvelle version de son système d’exploitation macOS, pensé pour les ordinateurs de la marque. Si la firme de Cupertino a longuement insisté sur la présence d’Apple Intelligence sur les Mac, elle n’a que rapidement évoqué l’arrivée d’une nouvelle fonctionnalité de sécurité, pourtant essentielle, Gatekeeper.

Concrètement, cette nouveauté empêche les applications non signées (qu’Apple ne connaît pas) de s’exécuterait sur Mac sans passer par un examen de sécurité. Cette protection est très utile pour réduire la propagation d’un virus informatique sur l’écosystème Apple.

En ajoutant de nouvelles étapes de sécurité, Apple espère que les utilisateurs n’installeront pas tout et n’importe quoi sur leur Mac. Même si des applications paraissent inoffensives, elles peinent à renfermer un virus informatique. C’est souvent le cas des suites de logiciels piratées. L’exemple le plus courant est une version piratée de la suite Adobe ou Microsoft. À l’intérieur du service, qui fonctionne bel et bien, les pirates glissent un vers informatique, capable d’infecter votre machine dans l’ombre.

Une nouvelle faille découverte

Mais les cybercriminels étant très réactifs, les équipes de 9to5Mac expliquent avoir découvert une nouvelle combine, permettant de passer outre la toute nouvelle protection mise en place par Apple. Dans ce jeu du chat de la souris, les pirates jouent toujours avec un coup d’avance, et c’est aux utilisateurs d’être le plus méfiants possible pour réduire les risques.

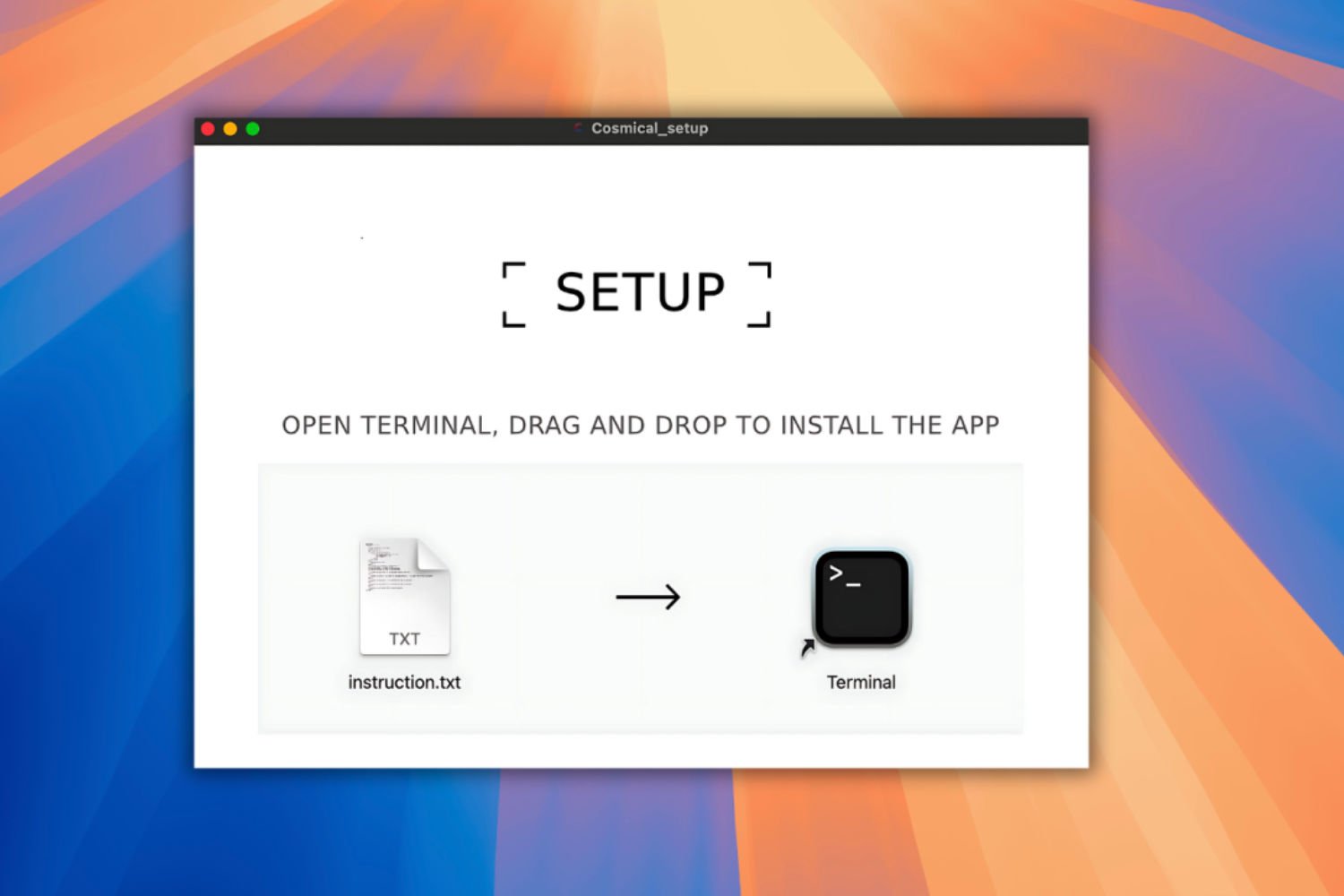

9to5Mac explique que des discussions sur Telegram entre plusieurs pirates font état d’une solution pour passer outre Gatekeeper. Au lieu de faire « clique droit » puis « ouvrir » sur l’application pirate, les criminels demandent directement de « glisser » un fichier .txt dans le terminal du Mac.

Ce fichier paraît inoffensif, et des utilisateurs pourraient facilement le confondre avec un fichier de démarrage d’une application. Mais en réalité il s’agit d’un script malveillant. Une fois lancé dans Terminal, il peut déclencher des commandes Apple Script et compromettre l’appareil.

Apple n’a pas encore publié de correctif sur ce problème et 9to5Mac demande donc aux utilisateurs de faire preuve de prudence. Si une application vous demande de « glisser » du code directement dans le Terminal, cela doit vous alerter. Il s’agit très certainement d’une tentative d’intrusion sur votre machine. Le mieux est encore de détruire ce fichier, pour éviter qu’il ne finisse un jour dans votre terminal.

Le mieux est encore de toujours télécharger des applications et des logiciels depuis le Mac App Store ou des services connus. La marque à la pomme fait de gros efforts pour assurer la sécurité de ses machines, et tant que vous respecterez les règles dictées par Apple, les risques seront minimes.

Taz

19 octobre 2024 à 17 h 47 min

Après, si on ne sait pas à quoi sert le Terminal, ce qui concerne la majorité des gens, on ne touche pas (où on se renseigne d’abord…)